F5 Packet Filter

概述

Packet Filter通过您指定的数据包过滤条件,决定 BIG-IP 系统接口接受还是拒绝某些数据包,以此来增强网络安全。Packet Filter对传入流量强制实施访问策略,并且仅适用于入向流量。

您可以通过创建数据包过滤规则来实现数据包过滤。Packet Filter中指定的过滤条件示例如下:

🥕数据包的源 IP 地址

🫑数据包的目标 IP 地址

🥦数据包的目标端口

注意:与 BIG-IP 配置实用程序中的大多数 IP 地址配置设置(要求路由域 0 以外的路由域使用 %ID 表示法)不同,数据包筛选器规则的源主机和网络以及目标主机和网络设置接受不带路由域表示法的 IP 地址。这是因为,当您将数据包过滤器规则应用于属于路由域的 VLAN 时,您能间接指定要过滤的路由域的流量。

一、Packet Filter 属性

1、数据包过滤规则顺序

(1)First

如果希望此

Packet Filter规则成为BIG-IP系统应用的第一个规则,请选择此值。

(2)Last

如果希望此

Packet Filter规则成为BIG-IP系统应用的最后一个规则,请选择此值。

(3)After

选择此值,然后从列表中选择一个

Packet Filter规则(如果希望系统在从列表中选择的数据包筛选器之后应用此数据包筛选器)。请注意,当您配置了三个以上的Packet Filter规则时,此设置最有用。

2、数据包过滤规则动作

(1)Accept

如果希望系统接受数据包,请选择

Accept,并停止处理其他数据包筛选规则(如果存在)。这是默认设置。

(2)Discard

如果希望系统丢弃数据包,请选择

Discard,并停止处理其他数据包筛选规则(如果存在)。

(3)Reject

如果希望系统丢弃数据包,同时向发送方发送拒绝数据包,请选择

Reject,指示该数据包已被拒绝。请注意,当您选择拒绝操作时系统的行为取决于您如何配置常规数据包过滤器选项属性,即在数据包拒绝时发送 ICMP 错误。

(4)Continue

如果您只是想让系统确认数据包以进行记录或统计,请选择

Continue。将动作值设置为Continue不会影响BIG-IP系统处理数据包的方式;系统继续评估与规则匹配的流量,从列出的下一个数据包过滤规则开始。

3、数据包过滤规则指定 VLAN

指定数据包过滤的

Vlan,默认过滤全部vlan数据包。

4、数据包过滤规则过滤日志

如果要在每次数据包与规则匹配时生成日志消息,可以为

Packet Filter规则启用日志记录,默认不记录日志。

5、过滤规则表达式

多条表达式之间使用and连接,示例如下:

1 | ( ( ip proto TCP or ip6 proto TCP ) ) and ( src net 1.1.1.0/24 or src host 1.1.1.1 ) and ( dst host 192.168.10.101 or dst net 192.168.10.0/24 ) and ( dst port 22 ) |

(1)源地址信息

多条源地址信息之间使用or连接。

1 | # 语法 |

(2)目的地址信息

多条目的地址信息之间使用or连接。

1 | # 语法 |

(3)目的端口信息

多条目的端口信息之间使用or连接。

1 | # 语法 |

(4)协议信息

多条协议信息之间使用or连接。

1 | # 示例 |

二、F5 创建 Packet Filter 实战

要求示例:仅允许 192.168.10.0/16 访问 seifip 192.168.10.84 的 22 和 443 端口,并且不影响其他流量(例如:虚拟服务)。

1、创建策略

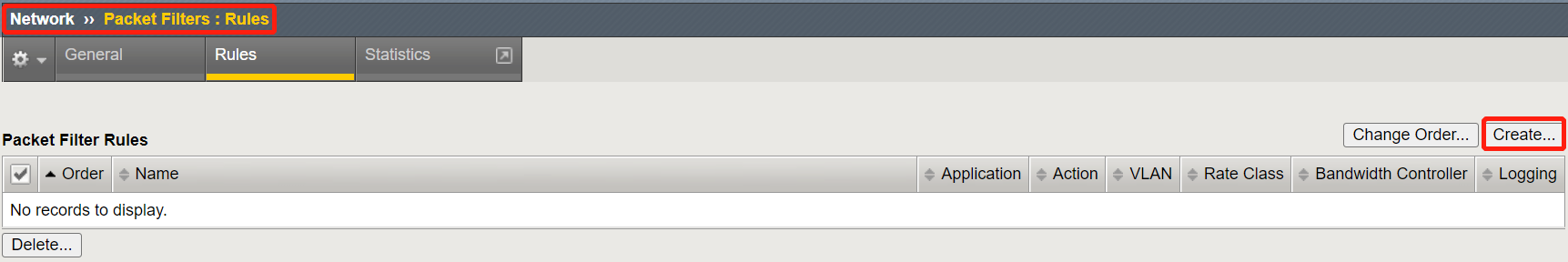

导航至Network >> Packet Filters:Rules路径,点击Create创建策略。

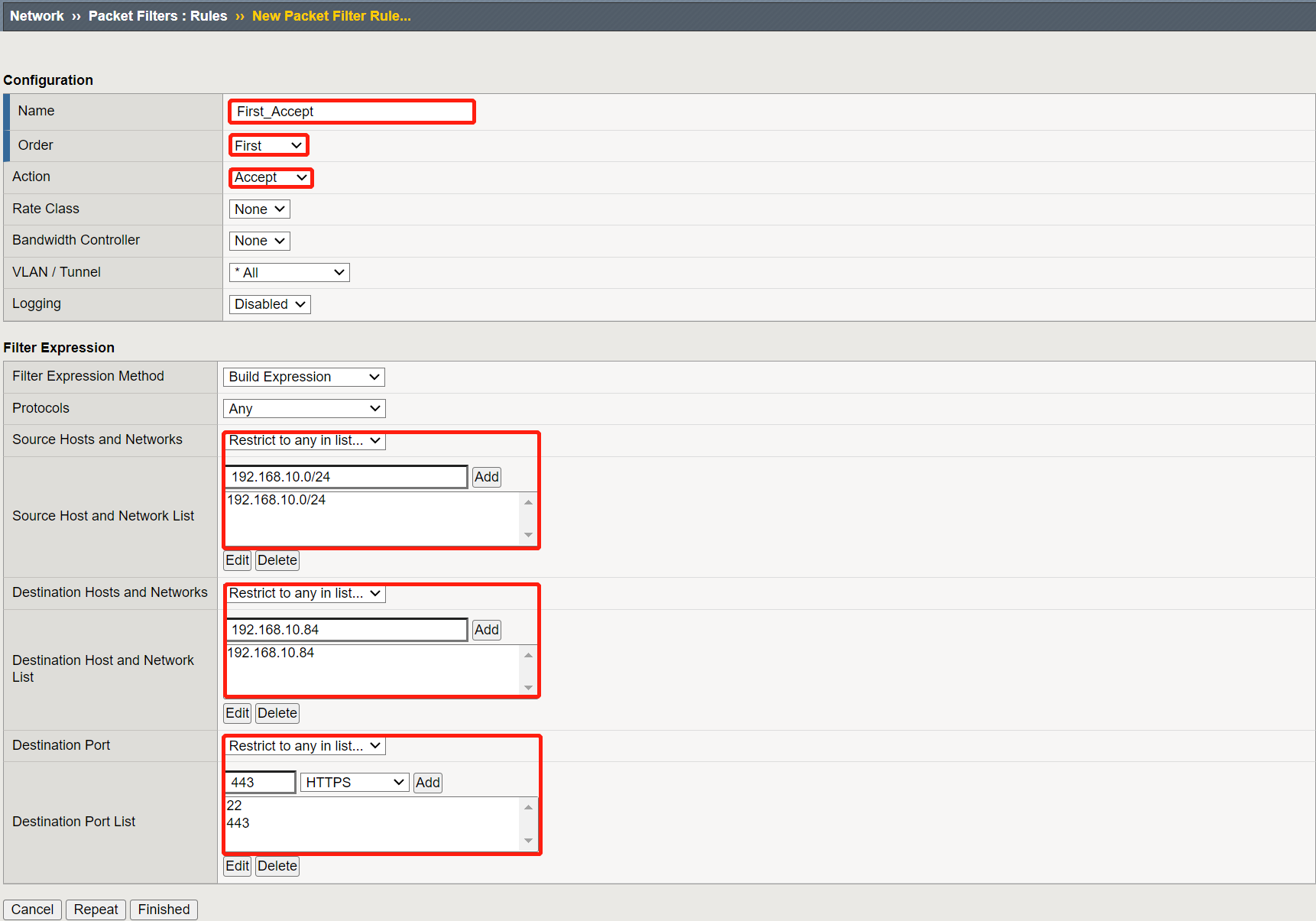

(1) 创建允许策略

Name : 策略名称

Order : 策略顺序,这里选择

First。Action : 策略执行动作,这里选择

Accept。Source Hosts and Networks:选择

Restrict to any in list,添加允许访问的源地址或网段。Destination Hosts and Networks:选择

Restrict to any in list,添加允许访问的目的地址或网段。Destination Port:选择

Restrict to any in list,添加允许访问的目的端口。

(2) 创建拒绝策略

Name : 策略名称

Order : 策略顺序,这里选择

Last。Action : 策略执行动作,这里选择

Reject。Destination Hosts and Networks:选择

Restrict to any in list,添加拒绝访问的目的地址或网段。Destination Port:选择

Restrict to any in list,添加拒绝访问的目的端口。

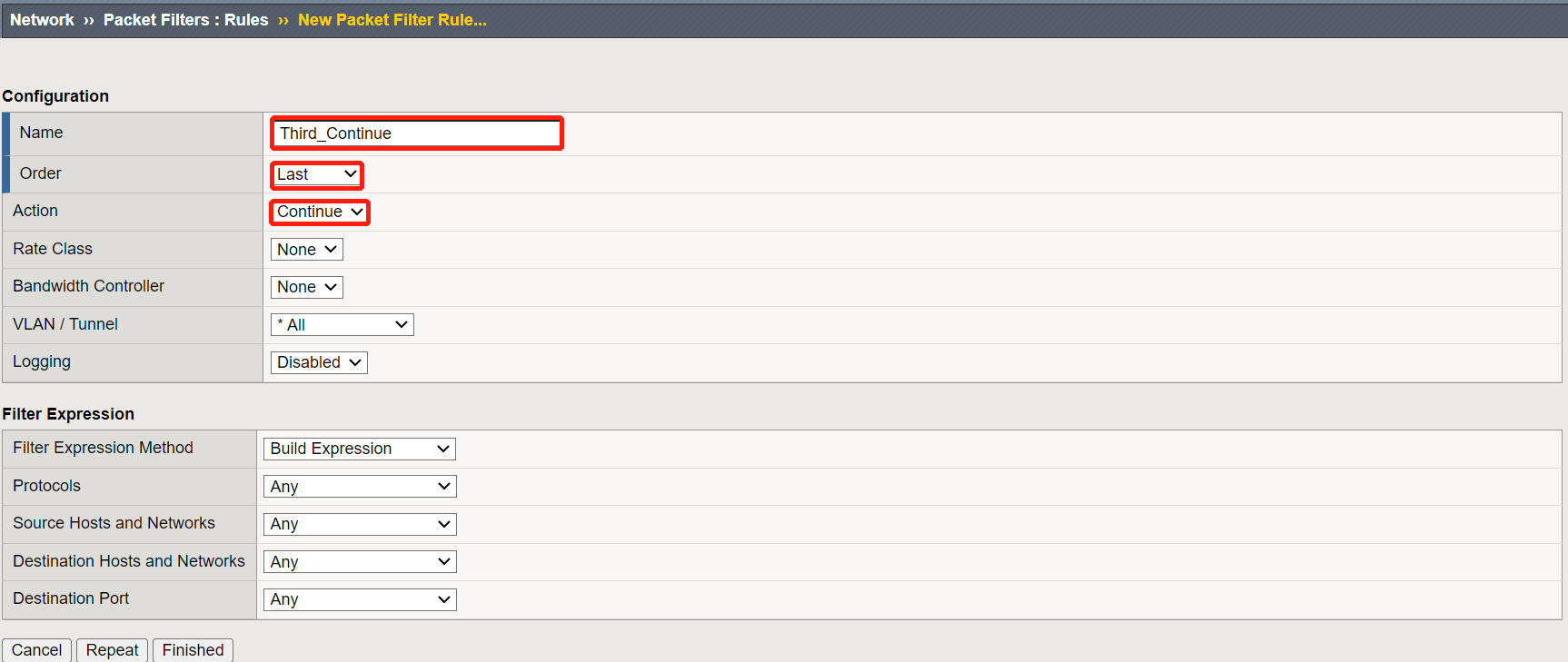

(3) 创建Continue策略(建议配置)

Name : 策略名称

Order : 策略顺序,这里选择

Last。Action : 策略执行动作,这里选择

Continue。

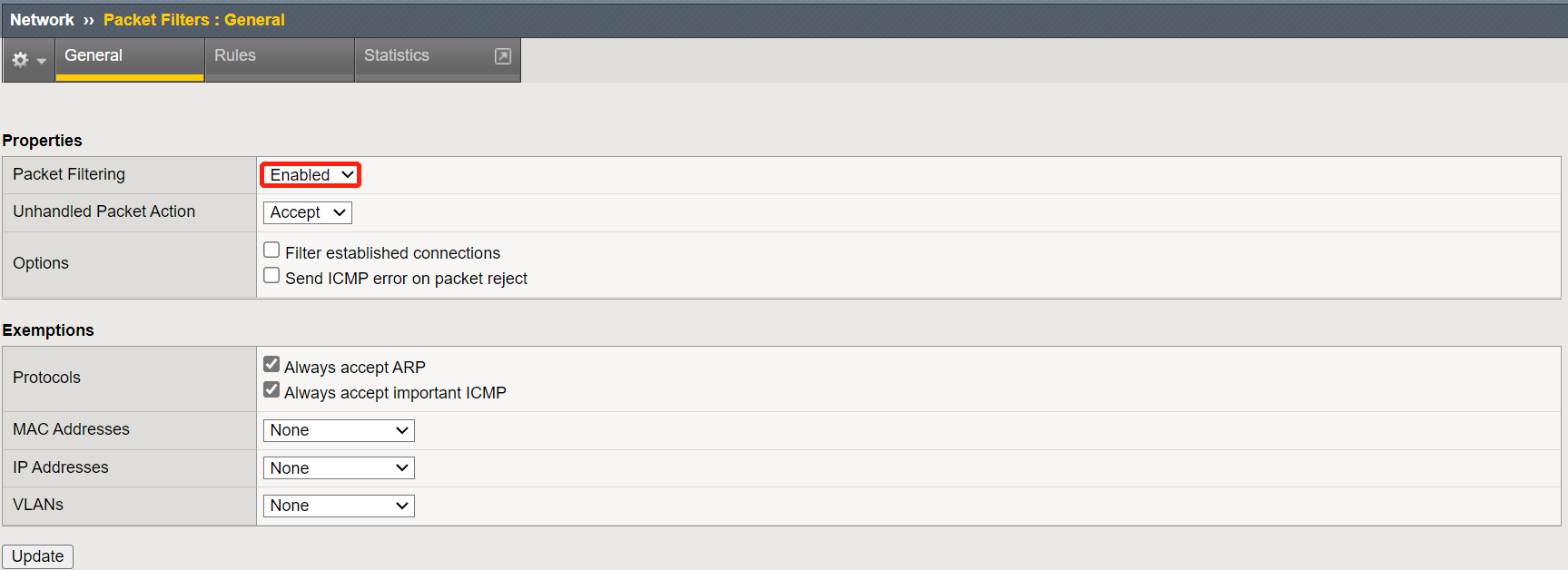

二、开启策略

导航至Network >> Packet Filters:General路径,选择Packet Filtering为Enabled,点击Finish开启策略。